0x01 ssh正向代理动态端口转发

环境:1

2

3A:192.168.111.130 //kali攻击机

B:192.168.111.128 //能够进行ssh连接(知道其ssh口令)的ubuntu跳板

C:172.17.0.2 //跟转发机处于同一内网的目标靶机(docker启动的容器)

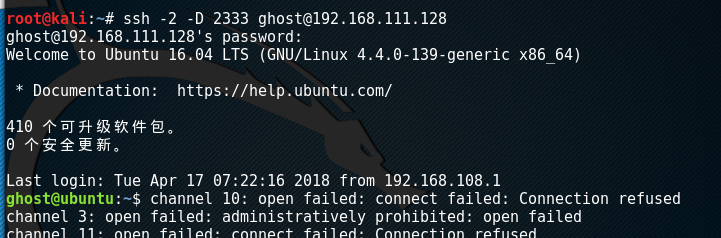

在kali上执行命令1

ssh 2 -D 2333 ghost@192.168.111.128 //这条命令是将A本地的2333端口,与B的22端口建立socks连接,输入B的ssh口令即可进行连接

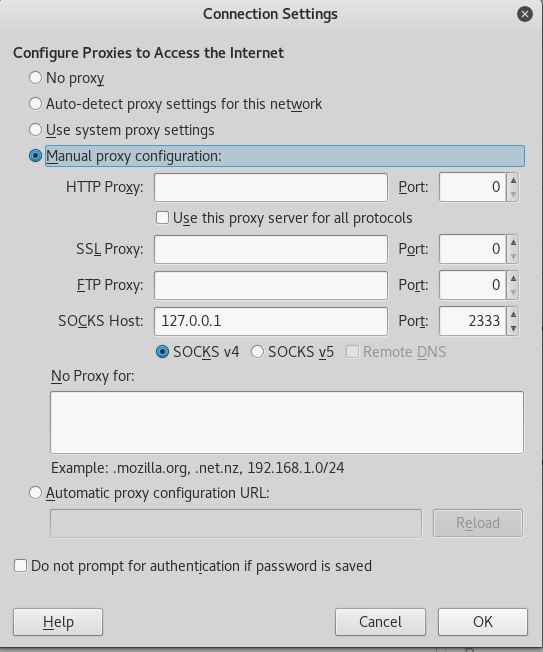

可以使用火狐添加本地127.0.0.1 2333端口的socks代理查看内网的web服务

夜可以使用proxychains代理本地应用

配置proxychains代理1

2

3

4gedit /etc/proxychains.conf

添加 socks 127.0.0.1 2333

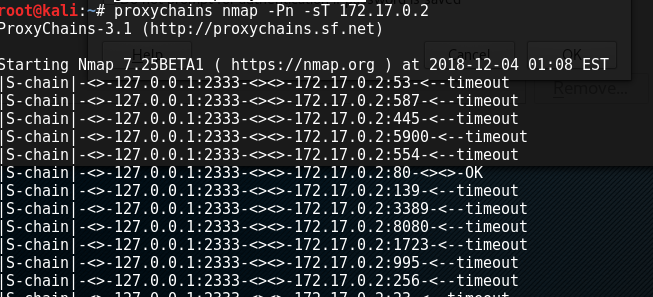

例如使用nmap扫描开放端口1

proxychains nma[ -Pn -sT 172.17.0.2

0X02 ssh正向代理单一端口转发

1 | ssh -L 8888:172.17:80 ghost@192.168//访问127.0:8888相当于访问172.17:80 |

0x03 ssh反向代理单一端口转发

1 | //先在A(kali)上生成ssh需要的host key |

0x04 ssh多级代理

增加一级 D:192.168.168.41

2

3

4

5ssh -R 8888:127.0.0.1:4444 root@192.168.111.130

B作反向代理,将A:8888与B:4444打通ssh隧道

ssh -2 -D 4444 msfadmin@172.17.0.2 //需要知道C的ssh口令

B将本地4444端口与C打通ssh隧道,C作正向代理